CCE 2019 - Wintifact 풀이

대회/워게임/대회 2019. 10. 11. 01:02 |

이번 CCE에서 부산돼지국밥빨리먹기대회우승자연합으로 참가했습니다.

참고로 진짜 저런 대회가 있는건 아니구요 그냥 국밥마려워서 저렇게 지었습니다..

풀이라고 해봐야 사실 별게 없습니다.. 그냥 이벤트 로그 분석하면 되는데 답 형식 중 모호한 부분이 있어서 뭔가 많이 못 맞추신 것 같음..

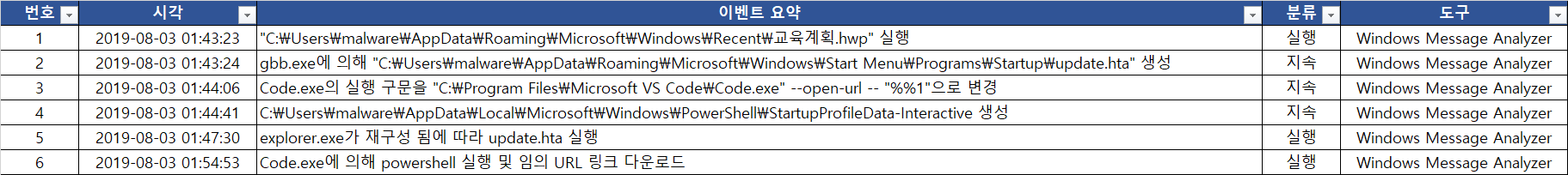

암튼 저는 풀때 Windows Message Analyzer 사용해서 필터링 이것 저것 넣어보면서 이러쿵 저러쿵 풀었습니다.

필터링 뭐넣었더라 그냥 명령줄이랑 인자같은것도 있었고 이미지 명 그런 것도 넣어서 했던 것 같네요. mitre tid description도 나오던걸로 기억하는데 그것도 보면서 했던 것 같습니다.

message analyzer에선 column grouping이 되는게 좋은 것 같더라구요 활용성 갑

이거 정답 양식이 기억안나는데 일단 최초 악성코드 명은 "교육계획.hwp"였구 실행 시간은 2019-08-03 01:43:23입니다.

그리고 최초 지속 행위를 수행한 시간이던가? 그게 앞에서 언급했던 모호한 부분인데, 지속 행위가 한 두개가 아니라.. 무튼 문제 출제자가 의도한건 번호 6번 항목일겁니다.

저게 제 기억으론 base64로 인코딩 된 powershell 스크립트일거에요 그냥 저게 실행되는 시각이 최초 지속 행위였음.

그나저나 요새 남한테 설명을 잘 하는 방법을 모르겠네요. 이 포스팅을 의식해서 그런건 아니고 그냥 다른 주제 설명할때도 좀 느끼는둡

그만큼 제가 공부안해서 그런거겠조 흑흑 잘하구싶다 에효 열심히합시다,,,

19/10/14 추가) 원본 문제 파일은 zlib으로 압축되어 있기때문에 압축을 해제하시면 됩니다.

'대회/워게임 > 대회' 카테고리의 다른 글

| 2015 inc0gnito CTF Write-up (4) | 2015.08.25 |

|---|---|

| 2015 hust hacking festival (0) | 2015.06.01 |

| 제2회 디지털 범인을 찾아라 풀이 (2) | 2014.11.16 |

| 2014 화이트햇 콘테스트 예선전 풀이 (0) | 2014.11.11 |

| [CODEGATE2013] Forensics 300 (0) | 2013.03.05 |

2015 incognito CTF Writeup!.pdf

2015 incognito CTF Writeup!.pdf